Vorgehensweise im Penetrationstest

Lassen Sie zum ersten Mal einen Penetrationstest durchführen, ist es sinnvoll, sich mit dem konkreten Ablauf detaillierter zu befassen. Um optimalen Nutzen aus einem Penetrationstest zu ziehen, sollten Sie den Test vorbereiten und planen. Außerdem sind ein paar vertragliche Vereinbarungen notwendig. Wir haben Ihnen deshalb hier die zentralen Schritte zusammengefasst.

Planung des Penetrationstests

Ein Penetrationstest sollte sorgfältig vorbereitet werden, um die gewünschten Ziele zu erreichen. Es lohnt sich deshalb, sich mehrere Fragen zu stellen.

Warum wird der Penetrationstest durchgeführt?

Ein Penetrationstest kann aus unterschiedlichen Gründen durchgeführt werden. Der wichtigste Grund ist die Überprüfung der Informationssicherheit durch einen neutralen Dritten um das Sicherheitsniveau insgesamt zu verbessern. Ein weiterer Grund kann sein, dass durch Wirtschaftsprüfer, Auditoren, Cybersecurity-Versicherungen oder Kunden ein Penetrationstest gefordert wird. In diesem Fall wird oft auch eine Bestätigung der Informationssicherheit nach dem Penetrationstest benötigt. Gerade als Nachweis für eine Cybersecurity-Versicherung kann es sinnvoll sein, zusätzlich zum Penetrationstest eine Checkliste der geforderten Anforderungen vorliegen zu haben, die speziell geprüft werden.

Welche Teile der Infrastruktur sollen geprüft werden?

In einem Penetrationstest können die gesamte Infrastruktur aber auch nur einzelne Server geprüft werden. Außerdem sollte geprüft werden, welche Systeme vom Penetrationstest explizit ausgeschlossen werden sollten, um Störungen im Betrieb oder der Produktion zu vermeiden. Speziell embedded Systeme reagieren teilweise sehr empfindlich und können sich aufhängen oder abstürzen. Die Auswirkungen eines Penetrationstests sollten deshalb sorgfältig geprüft werden.

Wer wird beauftragt?

Ein Penetrationstest sollte durch erfahrene Tester durchgeführt werden. Zertifizierungen z.B. zum OSCP oder CEH sind ein mögliches, aber vielleicht nicht allein ausschlaggebendes Kriterium. Wichtig ist auch die Qualität und Aussagekräftigkeit des Berichts und die empfohlenen Sicherheitsmaßnahmen. Der beste Penetrationstest nützt Ihnen nichts, wenn Sie keine geeigneten Sicherheitsmaßnahmen daraus ableiten können.

Rechtliche Rahmenbedingungen

Ein Penetrationstest sollte auch auf rechtlicher Ebene mit geeigneten Vereinbarungen abgesichert werden.

Einverständniserklärung

Mit der Einverständniserklärung geben Sie uns Ihre Zustimmung, dass wir Ihre Systeme angreifen dürfen. In der Einverständniserklärung können Sie festlegen, welche Systeme und IP-Adressen angegriffen werden dürfen und welche von Angriffen ausdrücklich ausgenommen sind, Außerdem werden üblicherweise Denial-of-Service Angriffe ausgeschlossen.

Social Engineering Angriffe sind in einem rein technischen Penetrationstest nicht enthalten, können jedoch ebenfalls beauftragt werden. Bitte beachten Sie in diesem Fall, das in der Regel die Zustimmung des Betriebs- oder Personalrats erforderlich ist. Außerdem sollte der Datenschutzbeauftragte in die Vorbereitung mit einbezogen werden.

Vertraulichkeitsvereinbarung

Selbstverständlich geben wir niemals Informationen aus Penetrationstests weiter und löschen gewonnene Daten, die nach dem Abschlussbericht nicht mehr benötigt werden. Die Vertraulichkeitsvereinbarung gibt Ihnen zusätzliche Sicherheit, dass wir mit den im Penetrationstest gewonnenen Informationen zuverlässig und vertraulich umgehen.

Haftungsfreistellung

Für nicht von uns zu verantwortende Folgeschäden benötigen wir eine Haftungsfreistellung. Das kann z.B. wichtig werden, wenn Dienstleister, die Ihre Systeme betreuen nicht informiert wurden und deshalb Verträge kündigen, wodurch Ihnen zusätzliche Kosten entstehen können. Das kann aber auch relevant sein, wenn ein System durch den Penetrationstest beschädigt wird, Ihre Backups fehlerhaft waren und deshalb ein Schaden auftritt.

Auftragsverarbeitungsvereinbarung

In vielen Penetrationstests gelingt es uns, personenbezogene Daten, z.B. Loginnamen, E-Mail-Adressen oder sogar Passwörter zu erbeuten. Dabei handelt es sich natürlich um personenbezogene Daten, die im Sinne der DSGVO von uns in Ihrem Auftrag verarbeitet werden. Besteht die Gefahr, dass wir personenbezogene Daten erhalten, sollte eine Auftragsverarbeitung mit abgeschlossen werden. In der Regel kann lediglich bei Penetrationstests die ausschließlich auf Test- oder Entwicklungssysteme durchgeführt werden, sowie ggf. bei Tests ausschließlich über das Internet auf eine Auftragsverarbeitungsvereinbarung verzichtet werden. Besitzen Sie eine Standard-AVV für alle Lieferanten, akzeptieren wir auch gerne Ihre Vereinbarung.

Beauftragung

Jetzt fehlt uns nur noch die Beauftragung und dann kann der Penetrationstest auch schon starten.

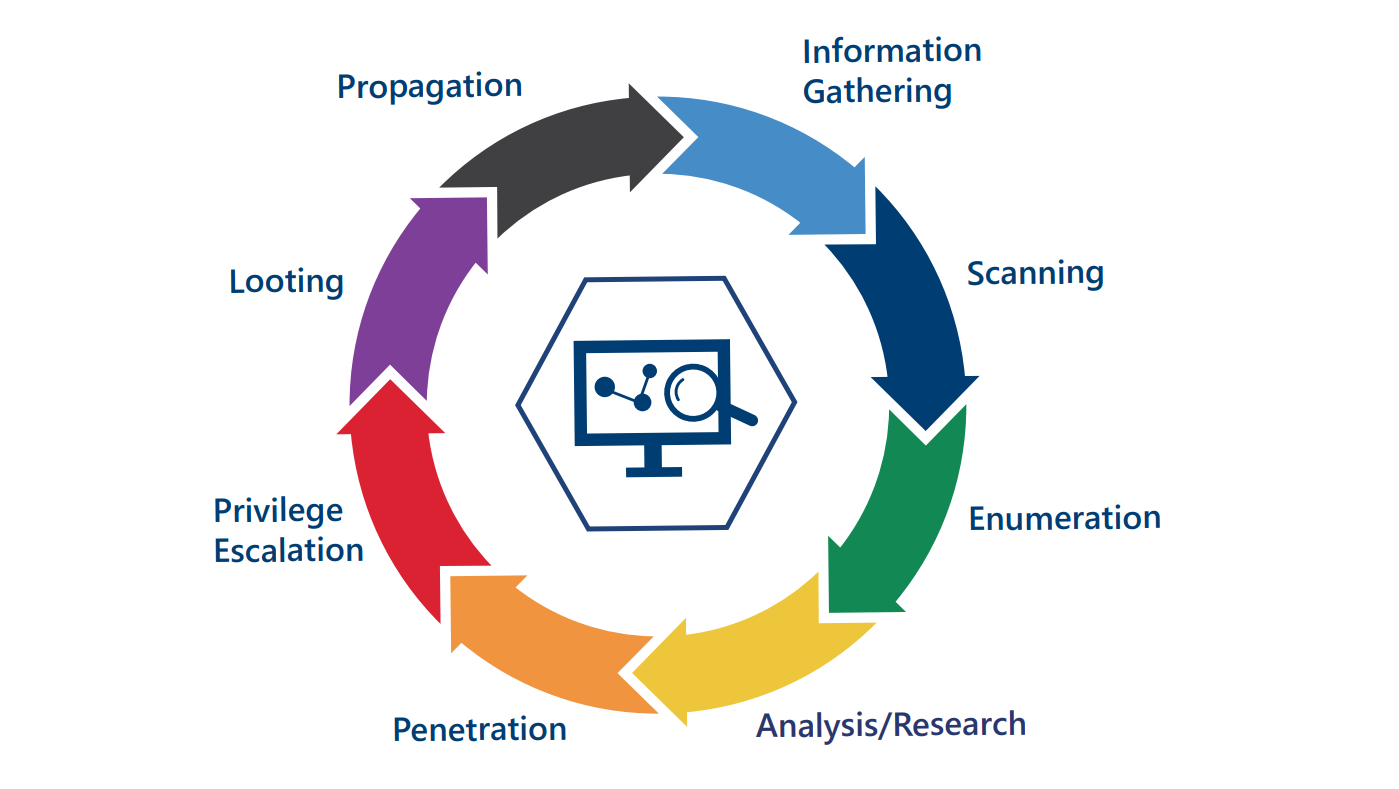

Ablauf des Penetrationstests

Unsere Vorgehensweise zur Durchführung eines Penetrationstests ist grundsätzlich nach dem folgenden, auch vom Bundesamt für Sicherheit in der Informationstechnik (BSI) empfohlenen Schema aufgebaut:

1. Recherche nach Informationen über das Zielsystem

Im Internet erreichbare Rechner müssen über eine offizielle IP-Adresse verfügen. Frei zugängliche Datenbanken liefern Informationen über IP-Adressblöcke, die einer Organisation zugewiesen sind. Auch Suchmaschinen sind eine beliebte Quelle versehentlich veröffentlichter vertraulicher Daten.

2. Scan der Zielsysteme auf angebotene Dienste

Mit einem Portscanner wird das gesamte Netzwerk geprüft, wobei geöffnete Ports Rückschlüsse auf die zugeordneten Anwendungen zulassen. Aus den gefundenen aktiven Systemen und den offenen Ports lassen sich bereits erste Schlüsse über die Sicherheit treffen.

3. Schwachstellen-Scanning

Mit verschiedenen Vulnerability Scannern sowie speziellen Web Application Scannern werden die Systeme auf mögliche Schwachstellen hin untersucht.

4. Ausnutzen der Schwachstellen

Gefundene Schwachstellen können dazu genutzt werden, unberechtigten Zugriff zum System zu erhalten bzw. weitere Angriffe vorzubereiten. Dieses unbefugte Eindringen wird mit „Penetration“ bezeichnet.

5. Rechteeskalation und weitere Schritte

Nach dem Eindringen in ein System erfolgt üblicherweise eine Eskalation der Rechte, um privilegierten Zugriff zu erhalten. Danach könnten von einem echten Angreifer Daten ausgeleitet oder das System als Sprungbrett für weitere Angriffe genutzt werden.

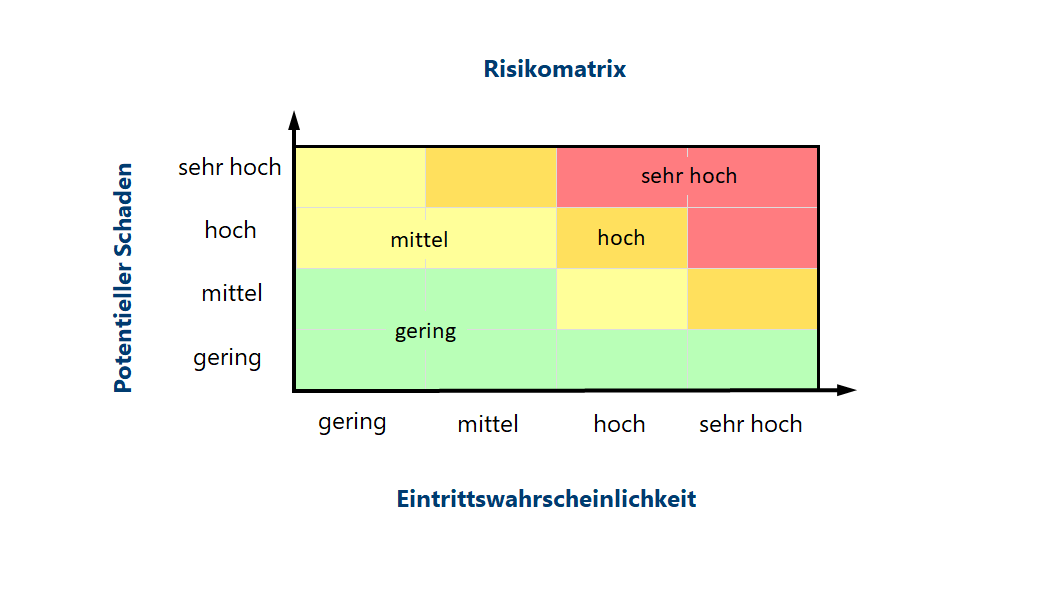

Abschlussbericht

Wir dokumentieren und bewerten detailliert und nachvollziehbar alle Ergebnisse des Penetrationstests. Unsere Risikobewertung und Kostenschätzung können von Ihnen für die Priorisierung von Maßnahmen genutzt werden. In einer Managementpräsentation stellen wir Ihnen unsere Befunde vor.

Noch Fragen?

Wir stellen Ihnen unsere Penetrationstests und unsere Vorgehensweise gerne im Detail vor.