Cloud-basierte Schatten-IT

Klassisch bezeichnet man mit „Schatten-IT“ IT-Systeme oder Software, die neben der offiziellen IT-Infrastruktur betrieben werden. Faktisch also ohne Wissen, zumindest aber ohne Betreuung des IT-Bereichs. Mit „Schatten-IT“ werden typische Risiken wie fehlende Backups, Verstoß gegen Lizenzbedingungen, veraltete Software, fehlender Virenschutz und Kompatibilitätsrisiken verbunden.

Relativ neu ist das Thema Schatten-IT jedoch in Verbindung mit Cloud-basierten Anwendungen.

Mehr als Dropbox

Viele IT-Leiter stellen sich unter Cloud-basierter Schatten-IT vor allem Dienste wie Dropbox oder WhatsApp vor, also Systeme die unerlaubt zum Austausch von Daten genutzt werden und Risiken für die Vertraulichkeit dieser Daten und für den Datenschutz mit sich bringen.

Tatsächlich ist das Problem heute erheblich größer.

Inzwischen ist es nicht mehr unwahrscheinlich, dass eine einzelne Abteilung zur Lösung eines spezifischen Problems auf einen schnell anmietbaren Cloud-Dienst zurückgreift, gerne auch ohne Einbindung der Bedenkenträger aus der IT, um beispielsweise Daten auszuwerten oder spezielle Berechnungen durchzuführen.

Das beginnt bei einem einfachen, bei einem Hoster angemieteten Nextcloud-Server, endet aber noch lange nicht bei der Nutzung von Slack oder Basecamp durch eine ganze Abteilung. Insbesondere die Möglichkeit der Nutzung mit privaten Mobiltelefonen macht diese Dienste gleichzeitig attraktiv und gefährlich.

Risiken durch Cloud-basierte Schatten-IT

Selbst wenn die Daten an sich dabei geschützt sind, bestehen rechtliche Risiken, wenn z.B. personenbezogene Daten auf Systeme außerhalb der EU übertragen werden oder vertragliche Vereinbarungen zur Nutzung von Daten oder Geheimhaltungsvereinbarungen dadurch verletzt werden.

Im Grunde kommen alle typischen Security-Risiken der Cloud-Nutzung in Frage.

- Verletzung von Compliance-Regeln im Unternehmen

- Verlust der Vertraulichkeit schutzbedürftiger Daten

- Datenverluste durch fehlende Datensicherung/Backups

- Verletzung gesetzlicher Regelungen zum Datenschutz

- Lock-In durch fehlende Exportmöglichkeiten der Daten aus der Cloud

Anders als bei einer regulären genehmigten Nutzung findet jedoch keine Compliance-Prüfung durch den Informationssicherheitsbeauftragten und keine Absicherung der Daten durch die IT-Abteilung statt.

Unser Lösungsansatz

Schatten-IT entsteht nicht „einfach so“, sondern hat ihre Ursache häufig in Benutzer- oder Abteilungsanforderungen, die von der IT zumindest aus Sicht der Anwender nicht schnell und effizient genug gelöst werden. Dabei kann die Ursache auch einfach in falscher Kommunikation liegen, wenn sich Anwender bei neuen Ideen oder Möglichkeiten einfach nur ausgebremst fühlen.

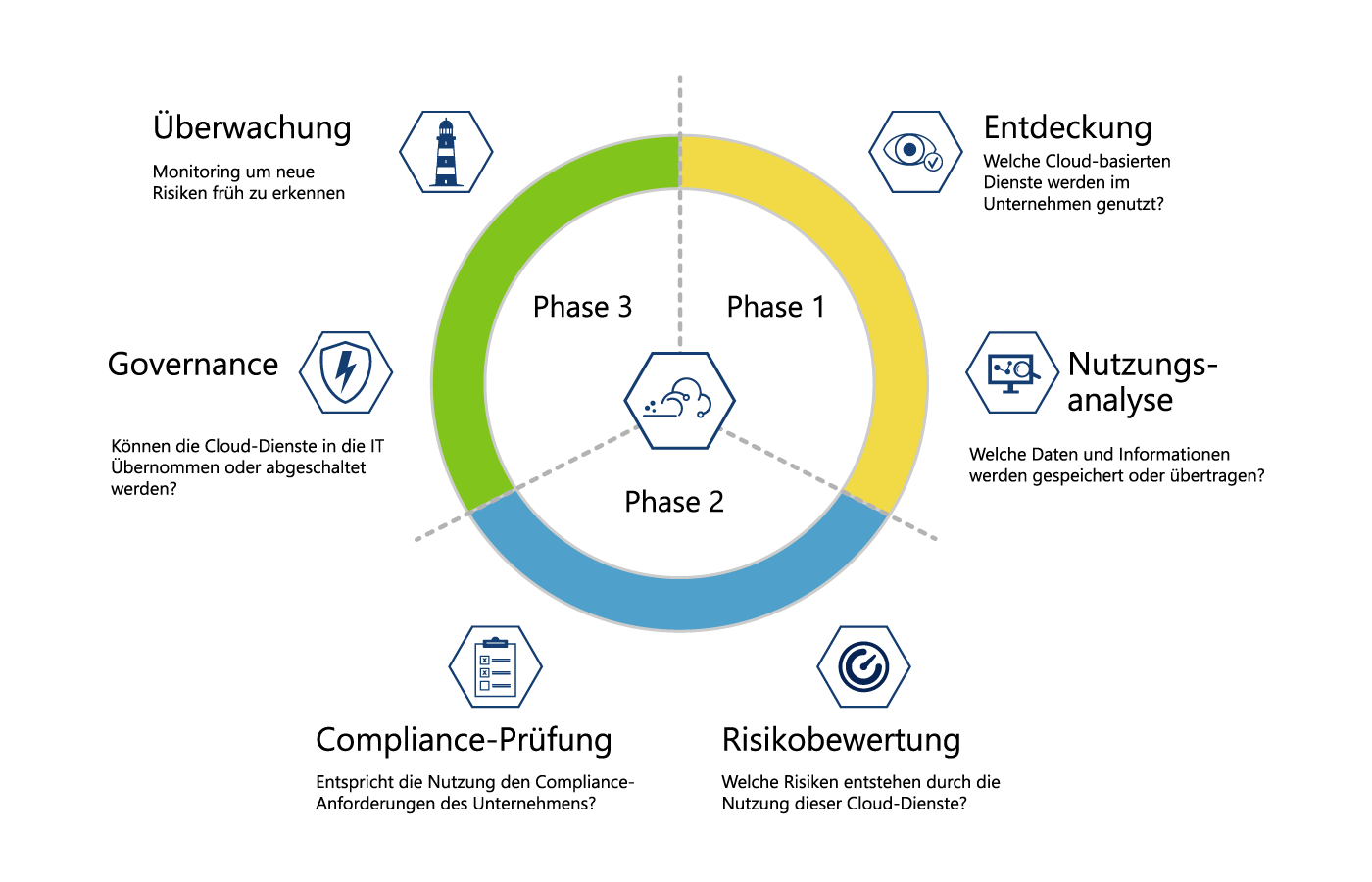

In der Fachwelt wird häufig auf ein 3-phasiges Modell zur Auflösung der Schatten-IT zurückgegriffen, das in ähnlicher Form auch für Cloud-basierte Schatten-IT angewendet werden kann.

Phase 1

Entdeckung: Identifizierung welche Cloud-basierten Dienste im Unternehmen genutzt werden. Hilfreich sind hier z.B. Firewall- oder Proxy-Logfiles aber auch Interviews mit verantwortlichen Abteilungsleitern. Problematisch dabei ist, dass es inzwischen über 15.000 gewerblich nutzbare Cloud-Dienste gibt.

Nutzungsanalyse: Vor einer Risikobewertung muss geprüft werden, wie diese Cloud-Dienste genutzt werden, d.h. welche Daten und Informationen gespeichert oder übertragen werden, mit welchen Geräten darauf zugegriffen wird und welche internen und externen Nutzer Zugang haben.

Phase 2

Risikobewertung: In der Risikobewertung werden die für das Unternehmen mit der Nutzung dieser Cloud-Dienste verbundenen Risiken aufgezeigt. Dafür muss eine große Zahl von Risikofaktoren berücksichtigt werden, beispielsweise Datenverlust, Verstoß gegen Gesetze oder branchenspezifische Regelungen, Datenschutzverstöße, etc. Das Risiko kann zu einem Risikowert (Risk Score) zusammengefasst werden.

Compliance-Prüfung: Parallel zur Risikobewertung sollte geprüft werden, ob der genutzte Cloud-Dienst den Compliance-Anforderungen des Unternehmens entspricht oder zumindest so genutzt werden kann. Zu diesen Compliance-Anforderungen gehören neben gesetzlichen Vorgaben wie die DSGVO auch spezielle branchenspezifische Vorgaben, z.B. im Finanzbereich oder Vorgaben durch notwendige Zertifizierungen wie PCI-DSS.

Phase 3

Governance: Unter Governance versteht man in diesem Zusammenhang entweder eine Integration der genutzten Cloud-Dienste in die Unternehmens-Infrastruktur, d.h. Übernahme durch die IT, Anbindung an das Identitätsmanagement (SSO), Absicherung der Dienste z.B. durch Zweifaktor-Authentisierung und Backup, etc. oder die Abschaltung der Dienste mit Übernahme der benötigten Daten in die Unternehmens-IT.

Überwachung: Einerseits kontinuierliches Monitoring neu angebotener und riskanter Cloud-Dienste, um mögliche Gefährdungen frühzeitig zu identifizieren. Andererseits der Nutzung im Unternehmen, um neu in Betrieb genommene Schatten-IT zu entdecken.

Datenquellen

Wir nutzen alle Datenquellen, die Sie uns zur Verfügung stellen können:

- Microsoft Cloud App Security und Cloud Discovery

- Logfiles von Firewalls verschiedener Hersteller

- Logfiles von Proxys verschiedener Hersteller

- In einem SIEM aufbereitete Daten

- Netflow Version 5 oder Version 9 (RFC 3954) mit Kollektor

- PCAP-Trafficmitschnitte

Hilfreich sind natürlich insbesondere bereits aufbereitete Daten. Beispielsweise unterstützen viele Firewalls mit Next Generation oder Deep Inspection bereits eine recht genaue Auswertung der verwendeten Cloud-Apps. Auch Proxy-Systeme mit TLS/SSL-Interception haben in der Regel die Möglichkeit, den Datenverkehr genau auszuwerten.

Unsere Leistung

Wir untersuchen Ihre Infrastruktur und finden die in Ihrem Unternehmen genutzte Schatten-IT. Wir führen für Sie eine Analyse der Nutzung durch und helfen Ihnen bei der Bewertung der Risiken speziell für Ihr Unternehmen und Ihr Geschäftsmodell. Dabei werden insbesondere auch Ihre branchenspezifischen Anforderungen berücksichtigt.

Falls nötig helfen wir Ihnen bei der Konfiguration Ihrer Systeme zur Erzeugung der notwendigen Logfiles, z.B. durch SSL-Interception oder konfigurieren Ihr SIEM zur Aufnahme und Auswertung der benötigten Lofiles.

Wir beraten Ihre IT bei der Übernahme und dem regulären Betrieb der Cloud-basierten Schatten-IT oder empfehlen falls nötig die Abschaltung.

Wir unterstützen Sie bei der Implementierung von Monitoring- und Absicherungsmaßnahmen.