Penetrationstests

Penetrationstests dienen der Aufdeckung von Sicherheitslücken in IT-Systemen des Auftraggebers.

„Ein Penetrationstest ist der kontrollierte Versuch, mit den Mitteln und Techniken realer Angriffe in Computersysteme bzw. ‑netzwerke einzudringen um Schwachstellen zu identifizieren.“

Diese vom Bundesamt für Sicherheit in der Informationstechnik (BSI) entlehnte Definition beschreibt den Schwerpunkt eines Penetrationstests, nämlich die Anwendung der Techniken realer Angreifer. Dabei sollen durch die simulierten oder tatsächlich durchgeführten Angriffe Schwachstellen in den IT-Systemen, der Infrastruktur oder der organisatorischen und personellen Sicherheit aufgedeckt werden.

Eine Sicherheitslücke ermöglicht es einem böswilligen Eindringling Informationen unberechtigt zu lesen oder zu verändern oder die Verfügbarkeit der Systeme zu beeinträchtigen. Durch einen Penetrationstest kann geprüft werden, inwieweit die Sicherheit der IT-Systeme durch Bedrohungen von Hackern, Crackern, etc. gefährdet ist bzw. ob die IT-Sicherheit durch die eingesetzten Sicherheitsmaßnahmen aktuell gewährleistet ist.

Die Qualität und der Nutzen eines Penetrationstests wird im Wesentlichen davon bestimmt, wie weit dieser auf die individuelle Situation des Auftraggebers eingeht, d. h. wie viel Zeit und Ressourcen auf die Ausforschung von Schwachstellen, die die konkrete IT-Infrastruktur betreffen, verwendet werden und wie kreativ dabei vorgegangen wird. Zur Durchführung der Penetrationstests verwenden wir deshalb nicht nur die gängigen, im Internet und im Handel verfügbaren Schwachstellenscanner, Hacker-Tools und Exploits sondern auch eigenentwickelte Software.

Zwar existieren keine Gesetze, die Firmen oder Behörden dazu verpflichten, Penetrationstests durchführen zu lassen. Es existieren jedoch verbindliche Vorschriften bezüglich der Sicherheit steuerrechtlich und handelsrechtlich relevanten Daten sowie zum Umgang mit personenbezogenen Daten. Allein durch die Etablierung gängiger Maßnahmen wie Sicherheitskonzepte, Virenscanner oder Firewallsysteme ist eine Erfüllung der gesetzlichen Vorgaben nach herrschender Meinung nicht gewährleistet. Erst durch die regelmäßige Durchführung von Penetrationstests erhalten Sie einen dauerhaften Überblick der Gefährdung Ihrer Systeme.

Zielsetzung

Die Zielsetzung eines Penetrationstest sollte im Vorfeld möglichst genau definiert werden. Die meisten Penetrationstests werden mit dem Ziel in Auftrag gegeben, die Sicherheit der technischen Systeme zu erhöhen. Diese Tests beschränken sich in der Regel auf die IT-Systeme und Anwendungen, also Firewall, Webserver, Webapplikationen, etc. Die organisatorische und personelle Infrastruktur wird nicht geprüft. Diese Vorgehensweise ist typisch, wenn z.B. gezielt geprüft werden soll ob Zugriffe aus dem Internet auf interne Systeme durch unautorisierte Dritte möglich ist.

Ein Penetrationstest kann aber auch zur konkreten Identifizierung von Schwachstellen eingesetzt werden. Diese Zielsetzung kommt häufig im Rahmen der Einführung neuer Produkte oder Techniken in einem Unternehmen zum Einsatz. Beispielsweise sehen viele Abnahmeverträge von für Unternehmen im Auftrag entwickelten Webanwendungen einen Penetrationstest der Anwendung zur Prüfung der Sicherheit vor.

Eine weitere Zielsetzung kann die Überprüfung der Sicherheit der Infrastruktur durch einen Dritten sein, beispielsweise im Vorfeld einer Zertifizierung nach ISO 27001. Dabei muss jedoch beachtet werden, dass ein Penetrationstest immer nur eine punktuelle Aufnahme der Sicherheit zu einem Zeitpunkt darstellt. Praktisch stündlich werden neue Sicherheitslücken entdeckt und Angriffe entwickelt. Regelmäßige Penetrationstests können jedoch eine Möglichkeit sein, die hohe Sicherheit der IT-System und Daten zu belegen.

Neben der reinen technischen Infrastruktur kann auch die Prüfung der organisatorischen oder personellen Sicherheit geprüft werden. Dazu gehört die angemessene Reaktion auf Social Engineering Angriffe und Phishing-Mails oder die Kontrolle der Eskalationsprozeduren. Die Prüfung der personellen Sicherheit ist in vielen Fällen mitbestimmungspflichtig. Ein Betriebs- oder Personalrat sollte in entsprechende Pläne deshalb frühzeitig eingeweiht werden um die konkrete Ausgestaltung z.B. bezüglich der Identifizierbarkeit einzelner Mitarbeiter abzustimmen.

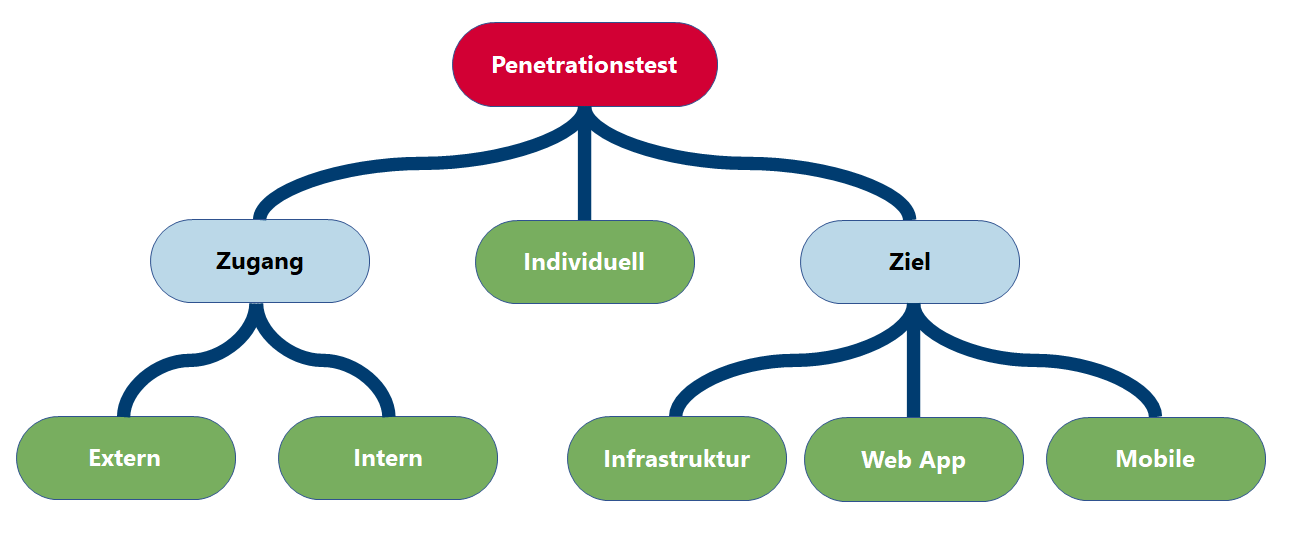

Penetrationstestvarianten

Je nach Zielsetzung sind verschiedene Varianten zur Durchführung eines Penetrationstests möglich.

Infrastruktur-Tests

Penetrationstests der Infrastruktur dienen dazu, einen Überblick über alle vorhandenen Risiken und Schwachstellen zu bekommen. Bei einem Penetrationstest aus dem Internet prüfen wir u.a. Firewall-Systeme, VPN-Zugänge, Mailserver und die gesamte, aus dem Internet erreichbare Netzwerkstruktur. Bei einem internen Penetrationstest sind vor allem Domain Controller, Fileserver und interne Webserver aber auch Peripheriegeräte wie Switche, Router, USVs und Netzwerkdrucker unser primäres Angriffsziel.

Webanwendungen

Webanwendungen und Web-APIs sind heute aus den meisten Geschäftsprozessen nicht mehr wegzudenken. Entsprechend hoch sind mögliche Schäden bei einer Kompromittierung. In unseren Penetrationstests für Webanwendungen prüfen wir Eingabemöglichkeiten in Webanwendungen aber auch webbasierten APIs. Selbstverständlich prüfen wir die jeweils aktuelle OWASP Top 10 Liste der Schwachstellen in Webanwendungen, abhängig von der Prüftiefe aber auch alle potentiellen Schwachstellen des OWASP Web Application Testing Guides (WSTG) in der aktuellen Version.

Mobile Apps

Anwendungen auf Tablets und Smartphones werden immer wichtiger. Entsprechend steigen die Anforderungen an Informationssicherheit und Datenschutz auch bei Mobile Apps. Wir prüfen Ihre Mobile Apps auf Risiken und Schwachstellen. Neben der Prüfung der Mobile App an sich und der Business Logik der Anwendung spielt auch die Sicherheit der Backend-Systeme und der Webservice APIs sowie die Sicherheit der Container-Infrastruktur eine große Rolle.

Individuelle Tests

Individuelle Tests bieten sich an, wenn z.B. neu installierte Systeme oder Anwendungen überprüft und abgenommen werden sollen. Hier können wir gezielt auf Ihre Wünsche und Anforderungen eingehen.

Breach and Attack Simulation (BAS)

Mit einer Breach and Attack Simulation anstelle eines Penetrationstests können wir auch die Wirksamkeit und Effizienz Ihrer Endpoint Detection and Response Lösung, Ihres Security Information and Event Managements und Ihres Security Operations Center prüfen. Ausgehend von verschiedenen Use Cases prüfen wir beispielsweise, ob interne Client eine Verbindung zu Command&Control-Servern im Internet aufbauen können, ob die Ausleitung vertraulicher Daten verhindert wird und ob Angriffe von außen, z.B. gegen Webanwendungen oder von intern, z.B. Lateral Movement vom SIEM oder SOC erkannt werden.

Unsere Leistung

Wir prüfen die Sicherheit Ihrer IT-Systeme, Ihrer Webanwendungen und Ihrer Infrastruktur.

Das Ergebnis des Penetrationstests wird von uns in einem Bericht sowie einer ausführlichen Präsentation dargestellt. Sie beinhaltet die Darstellung der verwendeten Angriffsschemata, aller entdeckten Sicherheitslücken (so vorhanden) sowie eine Bewertung der Gefährdung und enthält Hinweise und Vorschläge zur Verbesserung der Sicherheit der getesteten Systeme. Alle erlangten Kenntnisse und die Ergebnisse des Penetrationstests behandeln wir selbstverständlich vertraulich und werden von uns nach Übergabe vernichtet. Da Funktionsstörungen der angegriffenen Systeme nicht immer ausgeschlossen werden können führen wir Penetrationstests gerne auch außerhalb Ihrer Geschäftszeiten oder am Wochenende durch.

Besuchen Sie außerdem unsere Hacking-Seminare, um Risiken besser zu verstehen oder Angriffe selbst zu planen und durchzuführen.