Breach and Attack Simulation (BAS)

Breach and Attack Simulation (BAS) ermöglichen es Unternehmen, durch automatisierte Tests von Bedrohungsvektoren die Erkennungsfähigkeit der Infrastruktur zu überprüfen. Mit einer BAS können sowohl externe als auch interne Bedrohungen, z.B. Lateral Movement und Datenexfiltration aber auch ein komplettes Portfolio anderer Angriffe der MITRE ATT&CK Matrix simuliert werden, ohne Schaden anzurichten. Inbesondere die Wirksamkeit von Endpoint Detection and Response (EDR)/Extended Detection and Response (XDR) aber auch eines Security Information and Event Managements (SIEM) und sogar des Security Operations Center (SOC) kann verifiziert werden. Darüber hinaus generiert das BAS detaillierte Berichte über Sicherheitslücken und priorisiert Abhilfemaßnahmen auf der Grundlage des Risikoniveaus. Eine Breach and Attack Simulation ist deshalb eine sinnvolle Ergänzung zu Penetrationstests und Red Teaming, auch wenn es diese nicht vollständig ersetzen kann.

Manuelle Simulation

Manuelle Simulationen sind im Kern Penetrationstests, jedoch nicht mit dem primären Ziel in Systeme einzudringen, sondern mit dem Ziel Alarmsysteme zu triggern. Mit manuell zusammengestellten Tests lässt sich ein sehr großer Umfang möglicher Angriffe sehr realistisch durchführen, allerdings mit entsprechend hohem personellen und zeitlichem Aufwand. Praktisch sind manuelle Simulationen deshalb nur im Rahmen einer Produkteinführung, z.B. einer dedizierten Angriffserkennung oder nach der Einführung eines SOC sinnvoll. Erst durch die Automatisierung ist eine regelmäßige, beispielsweise monatliche Überprüfung der Angriffserkennung praktikabel.

Automatische Simulation

Ein großer Nachteil manueller Simulationen ist, dass aus Zeit- und Kostengründen keine regelmäßige Prüfung stattfinden kann. Durch zusätzliche IOCs, ein Update der SIEM-Plattform oder neue Mitarbeiter im SOC kann sich jedoch die Erkennungsrate in kurzer Zeit stark verändern.

In sicherheitssensiblen Umgebungen, beispielsweise in kritischen Infrastrukturen oder wenn besonders schützenswerte Daten verarbeitet werden, sollten Prüfungen deshalb nicht nur einmal, sondern wiederkehrend durchgeführt werden. Insbesondere kontinuierlich durchgeführte Simulationen dienen der frühzeitigen Erkennung von Schwächen und Aufrechterhaltung des Sicherheitsniveaus.

Eine Automatisierung der Breach and Attack Simulation bietet hier wichtige Vorteile:

- Durch die Automatisierung ist überhaupt erst eine kontinuierliche Simulation und damit die ständige Überwachung der Sicherheitsmaßnahmen möglich.

- Eine exakte Reproduzierbarkeit der Angriffe kann sicherstellen, dass die Ergebnisse verschiedener Tests zuverlässig vergleichbar sind. Bei manuell durchgeführten Angriffen ist die Gefahr von Abweichungen die zur Verfälschung der Ergebnisse führen natürlich höher.

- Durch die bessere Vergleichbarkeit können aus der Breach and Attack Simulation automatisch reproduzierbare und damit relevante Kennzahlen für die Informationssicherheit abgeleitet werden.

Datenverkehr-generierende Breach and Attack Simulation

Datenverkehr-generierende BAS-Software erzeugt künstlichen Datenverkehr, entweder aus aufgezeichneten PCAP-Dateien von mitgeschnittenen Angriffen oder zwischen virtuellen Maschinen, die als Angreifer und Angriffsziel dienen. Anhand der erhaltenen Logfiles und Events wird ersichtlich, welche Angriffe erkannt werden bzw. wie sich Angreifer unbemerkt im Netz bewegen könnten.

Agentenbasierte Breach and Attack Simulation

Agentenbasierte BAS-Software ist die verbreitetste Form der Breach and Attack Simulation. Hierbei werden Agenten auf verschiedenen Clients und Servern im LAN installiert. Ausgehend von diesen Agenten werden weitergehende Angriffe wie Lateral Movement oder Datenausleitung initiiert. Anders als bei einem Schwachstellenscanner wird also nicht nach konkreten Schwachstellen gesucht. Stattdessen werden weitergehende potentielle Angriffsvektoren ausprobiert.

Cloudbasierte BAS

In der Cloud betriebene BAS-Software ist am ehesten mit einem echten Angriff vergleichbar. Sie kann verschiedene Angriffe insbesondere gegen die Zugänge des Unternehmens simulieren. Dabei können verschiedene Eintrittspunkte in das Netzwerk gleichzeitig mit verschiedenen Angriffsvektoren genutzt werden. Cloud-basierte BAS wird üblicherweise als Software-as-a-Service bereitgestellt und kann deshalb mit wenig Aufwand sehr schnell eingeführt werden.

Boundary Posture Management (BPM)

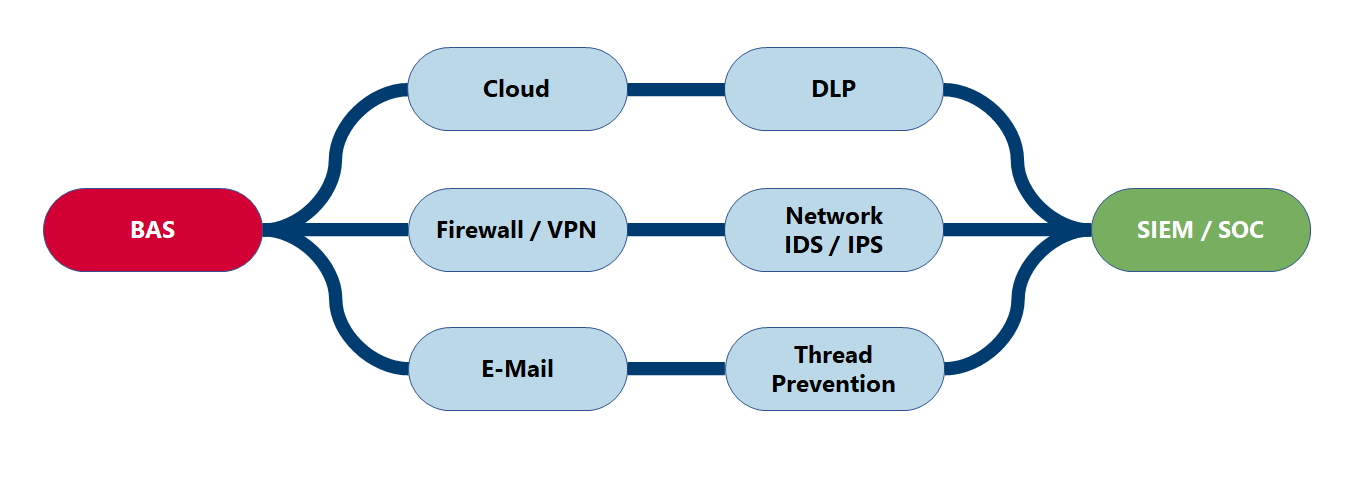

Eine Variante der Breach and Attack Simulation ist das Boundary Posture Management. Es prüft in erster Linie den Schutz vor Angriffen von außen und den Schutz vor Datenausleitung von innen. Von außen können z.B. E-Mail-basierte Angriffe oder Angriffe gegen VPN-Zugänge durchgeführt werden. Von innen werden Verbindungen zu Command&Control-Servern aufgebaut, Daten über DNS und ICMP ausgeleitet und weitere Angriffe simuliert. Mit dem BPM können speziell die vorhandene Angriffserkennung aber auch eine Data Leak Prevention (DLP) verifiziert werden.

Warum BAS?

Die Einführung einer BAS-Lösung kann aus mehreren Gründen sinnvoll sein.

Im Bereich der kritischen Infrastrukturen schreibt das BSI-Gesetz § 8a Absatz 1a KRITIS-Betreibern den Einsatz von Systemen zur Angriffserkennung vor. Die Wirksamkeit solcher Systeme kann dann beispielsweise mit einem BAS oder BPM geprüft werden.

Werden besonders schützenswerte Daten, z.B. besondere personenbezogene Daten im Gesundheitswesen oder in der Finanzbranche verarbeitet, können mit einem BAS frühzeitig mögliche Schwächen erkannt und behoben werden.

ISO 27001:2022 fordert als neues Control die Einführung einer Data Leak Prevention. Auch hier kann die Funktionsfähigkeit der DLP regelmäßig automatisiert mit einem BPM geprüft werden.

Unsere Leistung

Wir führen eine wirksame Breach and Attack Simulation für Ihr Unternehmen oder Ihre Organisation ein. Wir definieren gemeinsam mit Ihnen Ihre Anforderungen und wählen das geeignete Produkt aus. Wir integrieren die ausgewählte BAS-Lösung in Ihre Infrastruktur und passen die Berichte an Ihre Anforderungen an.